Google ha rilasciato un importante e tempestivo aggiornamento di sicurezza per il sistema operativo Android, intervenendo complessivamente su ben 62 vulnerabilità di diversa natura e gravità. Tra queste spiccano particolarmente due falle zero-day che erano già state identificate e attivamente sfruttate in contesti reali da parte di attaccanti sofisticati. La criticità di questo aggiornamento deriva proprio dalla natura delle vulnerabilità corrette e dalle circostanze inquietanti in cui queste sono state scoperte e utilizzate, configurandosi come strumenti di sorveglianza mirata contro individui specifici.

Le due vulnerabilità zero-day critiche: un'analisi dettagliata

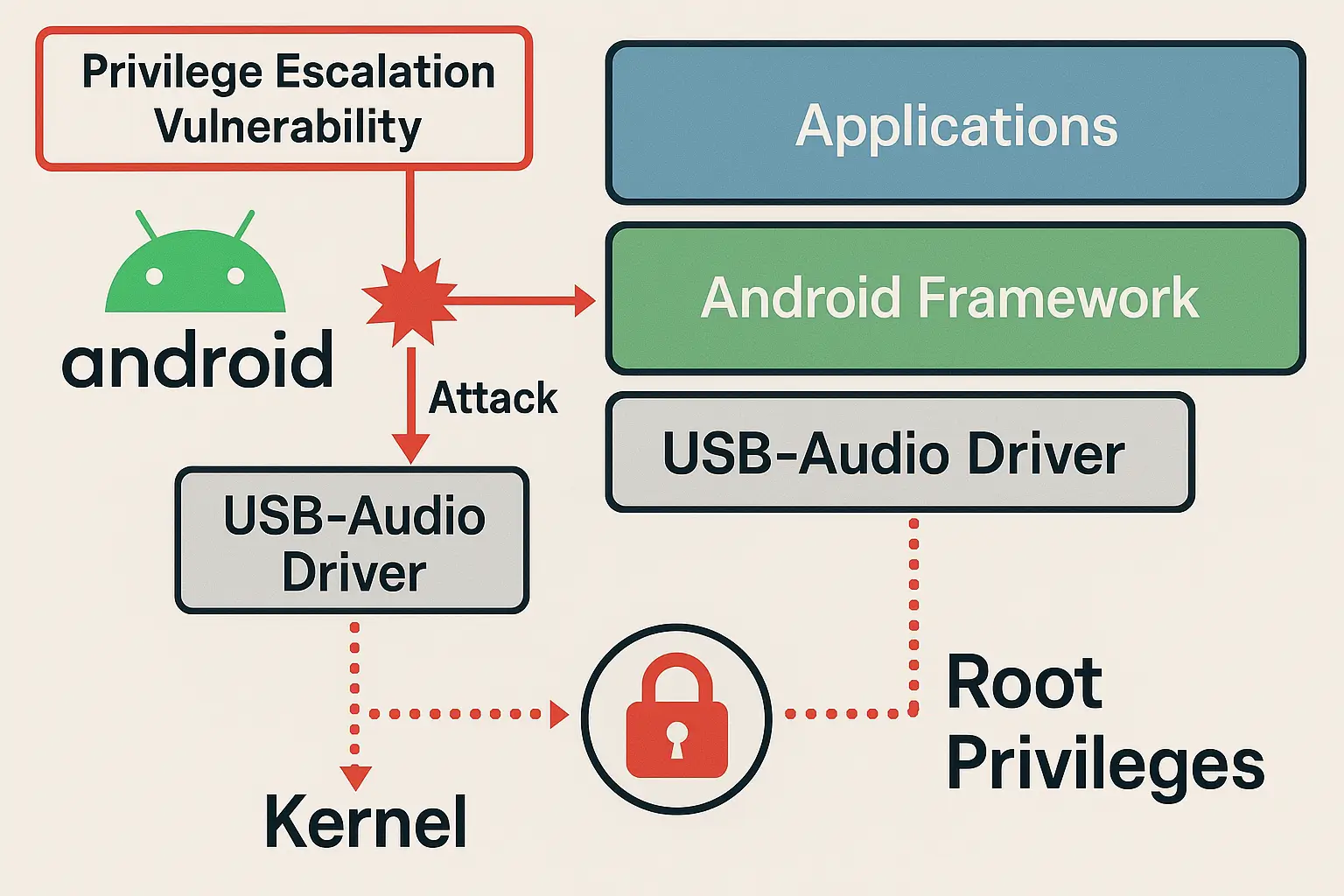

La prima delle due vulnerabilità zero-day, identificata formalmente come CVE-2024-53197, rappresenta una falla di elevazione dei privilegi classificata ad alta gravità. Questa vulnerabilità è localizzata specificamente nel driver USB-audio del kernel Linux per i dispositivi ALSA (Advanced Linux Sound Architecture). La pericolosità di questa falla risiede nella sua capacità di consentire agli attaccanti di ottenere i cosiddetti privilegi di root, che equivalgono sostanzialmente al controllo completo e illimitato del dispositivo Android colpito. Una volta ottenuti tali privilegi, un attaccante può effettivamente bypassare tutte le protezioni di sicurezza del sistema, installare software malevolo persistente, accedere a qualsiasi dato memorizzato, e persino modificare il funzionamento stesso del sistema operativo senza che l'utente ne sia consapevole.

La seconda vulnerabilità zero-day, catalogata come CVE-2024-53150, è anch'essa localizzata nel medesimo driver USB-audio per dispositivi ALSA, ma presenta caratteristiche e finalità differenti. Questa falla consente agli attaccanti di accedere in modo non autorizzato a dati sensibili conservati sullo smartphone, configurandosi quindi come una vulnerabilità di divulgazione delle informazioni. La causa tecnica sottostante è stata identificata in un difetto di lettura fuori limite (out-of-bounds read) nel kernel Android, che permette essenzialmente di leggere porzioni di memoria non destinate all'accesso, potenzialmente contenenti informazioni riservate, credenziali, chiavi crittografiche o altri dati sensibili dell'utente.

Il contesto inquietante: sorveglianza governativa e implicazioni per i diritti civili

L'elemento che rende queste vulnerabilità particolarmente allarmanti va oltre il loro profilo tecnico ed è rappresentato dal contesto sociale e politico in cui sono state scoperte e utilizzate. Secondo quanto emerso da rapporti dettagliati, le autorità serbe hanno impiegato queste vulnerabilità come componenti di una sofisticata catena di tre distinti exploit zero-day per sbloccare e accedere al contenuto di uno smartphone Android appartenente a un giovane attivista studentesco arrestato durante manifestazioni di protesta a Belgrado.

La tecnologia utilizzata in questa operazione di sorveglianza è stata fornita da Cellebrite, un'azienda israeliana specializzata in forensica digitale ampiamente nota per sviluppare e commercializzare strumenti avanzati di sblocco e analisi di dispositivi mobili, venduti principalmente alle forze dell'ordine e ad agenzie governative di tutto il mondo. Questo caso solleva interrogativi profondi e complessi sul sottile confine tra strumenti investigativi legittimi utilizzati per il contrasto alla criminalità e tecnologie di sorveglianza invasiva potenzialmente impiegate per limitare il dissenso politico e i diritti civili.

La scoperta di questo caso è avvenuta grazie a un'indagine collaborativa particolarmente significativa tra due entità di natura molto diversa: da un lato Amnesty International, organizzazione non governativa impegnata nella difesa dei diritti umani a livello globale, e dall'altro il Threat Analysis Group di Google, un'unità altamente specializzata nella ricerca e nel monitoraggio di attacchi informatici sofisticati, particolarmente quelli sponsorizzati o condotti direttamente da entità governative. Questa collaborazione rappresenta un modello emergente e potenzialmente efficace per identificare e contrastare minacce alla privacy e alla libertà d'espressione nell'era digitale.

L'evoluzione della minaccia: la catena completa degli exploit

Le zero-day recentemente corrette non sono elementi isolati, ma costituiscono gli ultimi anelli di una catena di exploit più ampia e sofisticata che è stata sviluppata e utilizzata nel tempo. Questa catena includeva anche:

- CVE-2024-53104: Una vulnerabilità precedentemente identificata nella classe USB Video (UVC) che è stata corretta da Google con l'aggiornamento di sicurezza rilasciato a febbraio 2025. Questa vulnerabilità era probabilmente utilizzata come punto d'ingresso iniziale per la catena di attacco.

- CVE-2024-50302: Una vulnerabilità nei dispositivi di interfaccia umana (Human Interface Devices) che è stata corretta nel mese di marzo 2025. Questa falla rappresentava verosimilmente un passaggio intermedio necessario per l'escalation dei privilegi all'interno della catena di attacco.

La combinazione di queste vulnerabilità con quelle appena corrette formava una catena di exploit estremamente sofisticata e pericolosa, capace di compromettere completamente i dispositivi Android senza richiedere alcuna interazione consapevole da parte dell'utente vittima. Questa caratteristica, nota come "zero-click exploit", rappresenta il livello più alto di pericolosità per gli attacchi informatici, poiché elimina completamente la possibilità per l'utente di proteggersi attraverso comportamenti cauti o consapevoli.

La strategia di distribuzione degli aggiornamenti di sicurezza

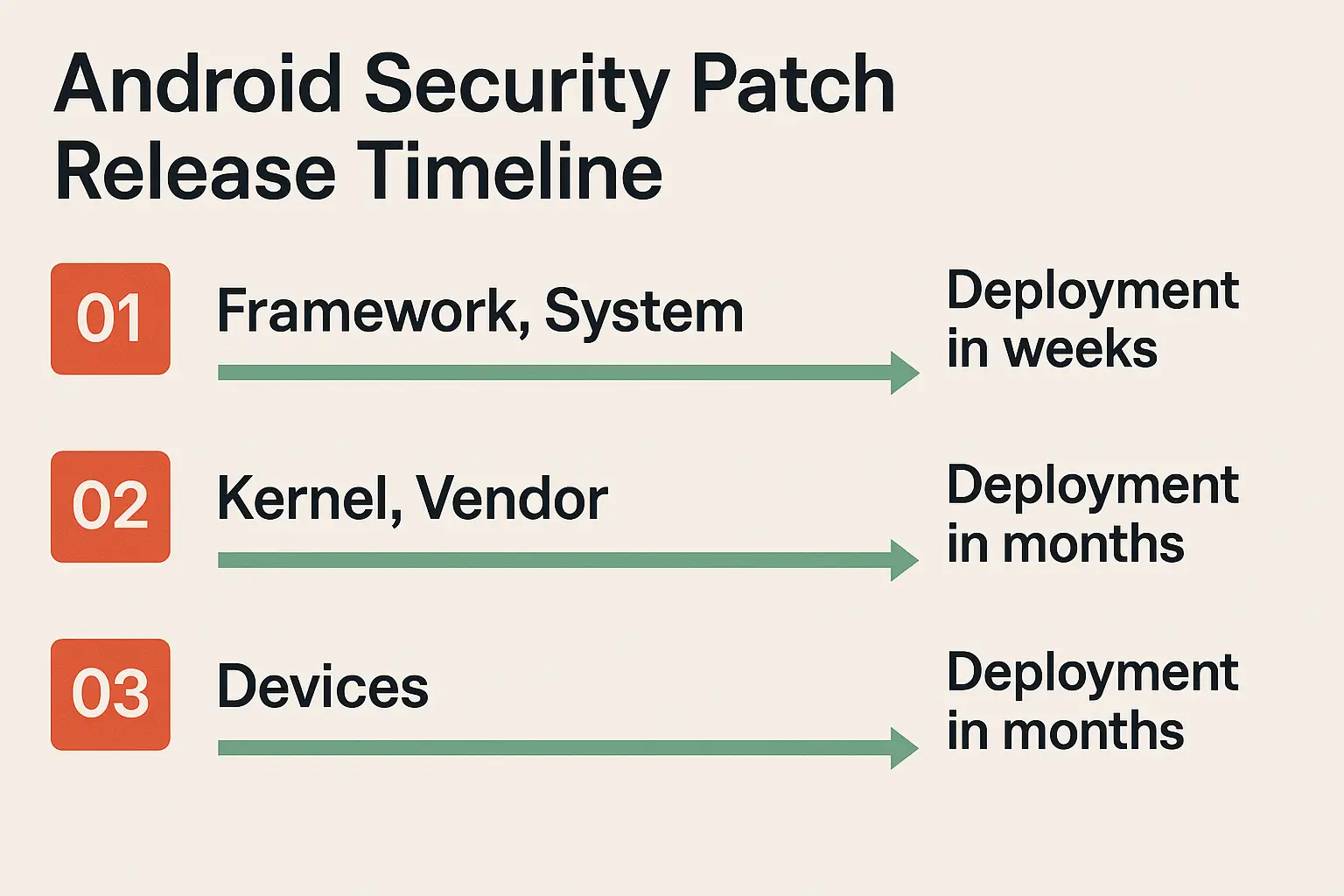

Per affrontare questo complesso panorama di vulnerabilità, Google ha adottato un approccio stratificato al rilascio delle patch di sicurezza, articolato in due livelli distinti:

- Il livello di patch 2025-04-01: Questo primo set di aggiornamenti affronta specificamente le vulnerabilità presenti nei componenti fondamentali di Android e rappresenta la base minima di sicurezza raccomandata per tutti i dispositivi.

- Il livello di patch 2025-04-05: Questo secondo livello, più completo, include tutte le correzioni del primo set e aggiunge ulteriori patch specifiche per componenti di terze parti (come ARM, Qualcomm, MediaTek, Imagination-Technologies) e per vari sottocomponenti del kernel, tra cui quelli vulnerabili sfruttati negli attacchi documentati.

Un elemento particolarmente significativo della risposta di Google a queste minacce riguarda la tempistica della comunicazione con i partner. L'azienda aveva infatti condiviso queste patch con i partner OEM (Original Equipment Manufacturers) attraverso un avviso riservato già il 18 gennaio 2025, concedendo ai vari produttori di dispositivi Android il tempo necessario per testare approfonditamente e implementare correttamente le correzioni sui loro specifici modelli hardware, ciascuno caratterizzato da peculiarità e personalizzazioni del sistema operativo.

Come è consuetudine in questi casi, i dispositivi della linea Google Pixel ricevono gli aggiornamenti immediatamente, beneficiando del controllo diretto che Google esercita su hardware e software di questi dispositivi. Gli utenti di smartphone prodotti da altri fabbricanti dovranno invece attendere che i rispettivi produttori completino i loro cicli di test e validazione, prima di ricevere gli aggiornamenti specifici per i loro dispositivi. Questa frammentazione nella distribuzione degli aggiornamenti rappresenta una delle sfide storiche dell'ecosistema Android in termini di sicurezza.

Implicazioni sociali e raccomandazioni per gli utenti

Il caso specifico che ha portato alla scoperta di queste vulnerabilità solleva questioni più ampie relative all'uso delle tecnologie di sorveglianza digitale nel contesto della repressione del dissenso politico. L'utilizzo di strumenti forensi avanzati come quelli di Cellebrite contro attivisti studenteschi pone interrogativi fondamentali sul bilanciamento tra sicurezza nazionale e protezione delle libertà civili nelle democrazie contemporanee.

La collaborazione tra organizzazioni per i diritti umani come Amnesty International e team di sicurezza tecnica come quello di Google rappresenta un modello emergente per la scoperta e la mitigazione di tecnologie di sorveglianza utilizzate contro attivisti, giornalisti e dissidenti. Questo tipo di partnership pubblico-privata potrebbe diventare sempre più importante nella protezione dei diritti digitali fondamentali.

Per quanto riguarda le raccomandazioni pratiche, è assolutamente essenziale che tutti gli utenti di dispositivi Android installino gli aggiornamenti di sicurezza non appena questi diventano disponibili per i loro specifici modelli di smartphone o tablet. Dato che le vulnerabilità in questione sono già state identificate e attivamente sfruttate in attacchi reali, è ragionevole ipotizzare che possano continuare a rappresentare una minaccia concreta fino a quando non saranno corrette su tutti i dispositivi interessati.

Gli utenti dovrebbero inoltre prestare particolare attenzione all'origine delle connessioni USB che effettuano con i propri dispositivi, dato che le vulnerabilità in questione sono legate specificamente all'interfaccia audio USB. L'utilizzo di cavi o adattatori USB provenienti da fonti non affidabili potrebbe potenzialmente esporre i dispositivi a rischi di compromissione, soprattutto in luoghi pubblici o in contesti in cui il dispositivo potrebbe essere fisicamente accessibile a potenziali attaccanti.

In un panorama di minacce informatiche sempre più sofisticato, questo caso evidenzia come la sicurezza dei dispositivi mobili non sia più solo una questione tecnica, ma abbia profonde implicazioni per i diritti civili, la privacy e la libertà d'espressione nell'era digitale. La risposta coordinata tra aziende tecnologiche, ricercatori di sicurezza e organizzazioni per i diritti umani rappresenta un modello promettente per affrontare queste sfide emergenti.